Por: Dra. Sandra Iris Santos Nieves, Catedrática UPR-RCM

Disertación Presentada como Requisito para la Obtención del Grado de Doctor en Gerencia de Sistemas de Información en la Universidad del Turabo, Escuela de Negocios y Empresarismo, Gurabo, P.R.

Resumen

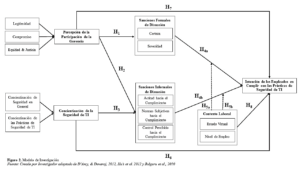

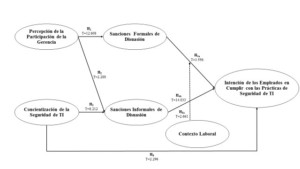

El objetivo de esta investigación fue medir el impacto de la percepción de la participación de la gerencia por los empleados, la concientización de la seguridad de Tecnologías de Información (TI), y la influencia que tienen las sanciones de disuasión y el contexto laboral, en la intención de los empleados en cumplir con las prácticas de seguridad de TI en las organizaciones en Puerto Rico.

La muestra utilizada para el desarrollo de un modelo de ecuación estructural consistió de 463 participantes, empleados de ambos géneros en organizaciones en Puerto Rico, entre las edades de 21 y 65 años, que trabajaban con las TI dentro o fuera de las facilidades físicas de la empresa, como parte de su trabajo diario, y pertenecían a diferentes departamentos en empresas e industrias.

Esta investigación demostró que la percepción de la participación de la gerencia por parte de los empleados, impacta positivamente las sanciones de disuasión y a través de estas impacta la intención de los empleados en cumplir con las prácticas de seguridad de TI en la empresa. La concientización de la seguridad impacta las sanciones informales y la intención de los empleados en cumplir con las prácticas de seguridad de TI en la empresa.

Palabras claves: cumplimiento del empleado con la seguridad, concientización de la seguridad de información, manejo de la seguridad de la información, política de seguridad de la información.

Antecedentes

Las tecnologías de información (TI) han adquirido mucha relevancia en las empresas en la era de la información y de la globalización (Turban et al., 2013), razón por la cual las empresas han recurrido a maximizar la adopción de diversas TI, para mantenerse competitivas a nivel doméstico, internacional, y global (Turban et al., 2013).

Los investigadores han identificado la seguridad y privacidad entre las primeras 10 preocupaciones que han permanecido constantes entre los gerentes de TI, en cada uno de los estudios realizados por Luftman (Luftman y Ben-Zvi (2011), Luftman et al. (2012) y Luftman y Derksen (2014). Los incidentes y las violaciones de seguridad a los sistemas y recursos de TI han aumentado cada año, haciendo que los gerentes de TI y su personal de seguridad inviertan mucho tiempo en resolver estos problemas (Susanto, Almunawar1, Tuan, 2012). Susanto et al. (2012) afirmó que la seguridad en el nivel de confianza y la credibilidad de información forman parte de los indicadores de éxito de una empresa.

Las amenazas internas de los empleados, son el principal desafío para las organizaciones, debido a las muchas formas en que un empleado puede llevar a cabo una actividad o acto malicioso (Boyle & Panko, 2015). Los empleados en las organizaciones son considerados el eslabón más débil (the weakest link) en el manejo de la seguridad de los sistemas de información (Aurigemma, 2013; Boyle & Panko, 2015; Bulgurcu, Cavusoglu, y Benbasat, 2010; D’Arcy & Devaraj, 2012; Guo, Yuan, Archer & Connelly, 2011; Hu, Dinev, Hart, & Cooke, 2012).

Turban et al. (2013) afirmaron que la gerencia es la responsable de la gobernanza de la seguridad de las TI. Los investigadores también indicaron que el éxito de cualquier tipo de proyecto de TI, incluyendo aquel de aspecto de seguridad de TI, depende del compromiso y la participación de la gerencia (Turban et al., 2013). Cuando la gerencia muestra compromiso con la seguridad informática, los empleados perciben que las políticas de seguridad son importantes y llevan a cabo su cumplimiento, ya que el incumplimiento no será tolerado (Turban et al., 2013).

Problema

Si los empleados no cumplen con las prácticas de seguridad de TI, la organización no podrá proteger la información y las TI, garantizando su confiabilidad, integridad y disponibilidad en la organización (CIA por sus siglas en inglés).

Objetivo Principal y Justificación

Desarrollar un modelo predictivo para medir el impacto de la percepción de los empleados sobre la participación de la gerencia, la concientización de la seguridad de TI, y la relación que tienen las sanciones de disuasión y el contexto laboral, en la intención de los empleados en cumplir con las prácticas de seguridad de TI en las empresas en Puerto Rico.

Muy pocos estudios han explorado la variable de alta gerencia en conjunto con las variables de concientización de la seguridad de TI, sanciones de disuasión y contexto laboral e intención de los empleados en cumplir con las prácticas de seguridad de TI.

Revisión de Literatura

La Tabla 1 muestra los constructos de la investigación, la evidencia empírica, autor y teoría adoptada en la investigación, y la definición de los constructos.

Tabla 1

Constructo, evidencia empírica/autor teoría y definición

Constructo |

EVIDENCIA EMPíRICA / Autor Teoría |

Definición |

Percepción de la Participación de la Gerencia |

Hu et al., 2012 / Teoría de Conducta Planificada (Ajzen, 1991) |

Intervención de la alta gerencia en asuntos de seguridad de TI desde la perspectiva de los empleados. |

Concientización de la Seguridad de TI |

Bulguru et al., 2010 / Teoría de Conducta Planificada (Ajzen, 1991) |

Conocimientos generales de un empleado sobre seguridad de la información y su conocimiento de las políticas de seguridad de TI de su organización. |

Sanciones Formales de Disuasión |

D’Arcy & Devaraj, 2012 / Teoría de Disuasión General (Gibbs, 1975) |

Certeza percibida y la gravedad percibida por los empleados, de las sanciones impuestas por la organización por el mal uso, o uso no autorizado de las TI. |

Sanciones Informales de Disuasión |

Hu et al., 2012 / Teoría de Conducta Planificada (Ajzen, 1991) |

Costos sociales y autoimpuestos por los empleados, tomados en consideración por éstos antes de tomar decisiones de no cumplir con las políticas de seguridad de TI, se le refiere por Individual Beliefs). |

Contexto Laboral |

D’Arcy & Devaraj, 2012 / Teoría de Disuasión General y Teoría de Conducta Planificada (Ajzen, 1991; Gibbs, 1975) |

Contexto inmediato de empleo (nivel de empleo) y las características del trabajo (estado virtual). |

Intención de los Empleados en Cumplir con las Políticas de Seguridad de TI |

Hu et al., 2012; D’Arcy & Devaraj, 2012; Bulguru et al., 2010 / Teoría de Disuasión General y Teoría de Conducta Planificada) |

Intención de los empleados en cumplir con las políticas de seguridad de TI. |

Preguntas de Investigación e Hipótesis

-

¿Cuál es el impacto entre la percepción de la participación de la gerencia y las sanciones formales e informales de disuasión?

H1: La percepción de los empleados sobre la participación de la gerencia impacta positivamente las sanciones formales de disuasión.

H2: La percepción de los empleados sobre la participación de la gerencia impacta positivamente las sanciones informales de disuasión.

-

¿Cuál es el impacto entre la concientización de la seguridad de TI y las sanciones informales de disuasión?

H3: La concientización de la seguridad de TI impacta positivamente las sanciones informales de disuasión.

-

¿Cuál es el impacto entre las sanciones formales e informales de disuasión y la intención de los empleados en cumplir con las prácticas de seguridad de TI?

H4a: Las sanciones formales de disuasión impactan positivamente la intención de los empleados en cumplir con las prácticas de seguridad de TI.

H4b: Las sanciones informales de disuasión impactan positivamente la intención de los empleados en cumplir con las prácticas de seguridad de TI.

-

¿El contexto laboral modera el impacto entre las sanciones formales e informales de disuasión, y la intención de los empleados en cumplir con las prácticas de seguridad de TI?

H5a: El contexto laboral modera el impacto entre sanciones formales de disuasión, y la intención de los empleados en cumplir con las prácticas de seguridad de TI.

H5b: El contexto laboral modera el impacto entre sanciones informales de disuasión, y la intención de los empleados en cumplir con las prácticas de seguridad de TI.

-

¿Cuál es el impacto entre la concientización de la seguridad de TI y la intención de los empleados en cumplir con las prácticas de seguridad de TI?

H6: La concientización de la seguridad de TI impacta positivamente la intención de los empleados en cumplir con las prácticas de seguridad de TI.

-

¿Cuál es el impacto entre la percepción de la participación de la gerencia y la intención de los empleados en cumplir con las políticas de seguridad de TI?

H7: La percepción de los empleados sobre la participación de la gerencia impacta positivamente la intención de los empleados en cumplir con las prácticas de seguridad de TI.

-

¿Cuál es el impacto entre contexto laboral y la intención de los empleados en cumplir con las prácticas de seguridad de TI?